Berechtigungsanalysen, Datenvisualisierungen und Modellierungsfunktionen aus einer Hand

Die Nexis GmbH ist ein auf Identitäts- und Access Management (IAM) spezialisiertes Expertenunternehmen und Anbieter von NEXIS 4, der technologieführenden Identity Analytics & Governance Plattform.

NEXIS 4 bietet systemübergreifende Analyse, Risikobewertung und visuelle (Re-)Modellierung von Berechtigungsstrukturen. Die Plattform vereinfacht die Berechtigungs- und Rollenpflege und unterstützt bei der Einhaltung bestehender Compliance-Vorgaben. Von der Finanzbranche bis zur Automotive-Industrie: Unternehmen aus unterschiedlichsten Sektoren nutzen NEXIS 4 entweder als Ergänzung eines bestehenden IAM-Systems oder als Stand-Alone-Lösung zur erfolgreichen Umsetzung bestehender Access Governance und Automatisierungs-Anforderungen.

Nexis GmbH bietet außerdem hochwertige Consultingservices rund um den Einsatz von NEXIS 4 und zur Lösung von Fragestellungen rund um das Thema IAM. Diese umfassen unter anderem die Erstellung von IAM-Roadmaps, die Durchführung von Ist-Analysen, Prozessmodellierungsarbeiten sowie die allgemeine, beratende Begleitung von Kundenprojekten.

NEXIS 4 erweitert bestehende IAM-Implementierungen, beispielsweise SailPoint IIQ, um intelligente Rollenanalyse, Rollenlebenszyklus- und Workflow-Management und umfassende Access Governance. Es lässt sich nahtlos in bestehende IAM-Architekturen integrieren – Identity Fabrics Paradigma. Zudem werden die Services um eine benutzerfreundliche Oberfläche ergänzt. Als Zero-Code Plattform ermöglicht es der IT, die verschiedenen Zielgruppen und Endanwender im Unternehmen mit maßgeschneiderten Dashboards und konfigurierbaren Self-Services verständlich und effizient einzubinden. KOGIT unterstützt seine Kunden vor allem bei der Erstellung von Workflows und der Integration in bestehende IAM-Architekturen.

NEXIS 4 erweitert bestehende IAM-Lösungen wie SailPoint IIQ, indem es intelligente Rollenanalyse, ein umfassendes Rollen-Lebenszyklus- und Workflow-Management sowie erweiterte Access Governance bietet. Es fügt sich nahtlos in bestehende IAM-Architekturen ein, insbesondere im Rahmen des Identity Fabrics Paradigmas, und wird durch eine benutzerfreundliche Oberfläche ergänzt. Als Zero-Code Plattform ermöglicht NEXIS 4 der IT, unterschiedliche Zielgruppen und Endanwender im Unternehmen durch maßgeschneiderte Dashboards und konfigurierbare Self-Services verständlich und effizient einzubinden. KOGIT unterstützt seine Kunden insbesondere bei der Erstellung von Workflows und der Integration in bestehende IAM-Architekturen.

Zukunftssicheres und innovatives Berechtigungsmanagement

Durch Gesetze und Regularien, wie beispielsweise der Datenschutz-Grundverordnung, der BAIT, Basel III und andere, ändern sich auch die Anforderungen an Ihr Identity- and Access Management.

Die zunehmende Digitalisierung sowie die dynamischen Prozesse eines Unternehmens lösen permanent eine hohe Anzahl an Zugriffen auf verschiedene Anwendungssysteme seitens der Mitarbeiter aus. Viele dieser Prozesse erfordern die Anpassung bereits vergebener bzw. die Beantragung neuer Zugriffsberechtigungen. Die Wahrscheinlichkeit, dass sich unbemerkt Gefahren einschleichen, steigt. Die Folge sind riskanten Identitäten innerhalb eines Berechtigungssystems.

Die Herausforderung: Einen aktuellen Überblick über die komplexen Berechtigungsstrukturen zu behalten, damit potenzielle Risiken frühzeitig erkannt werden.

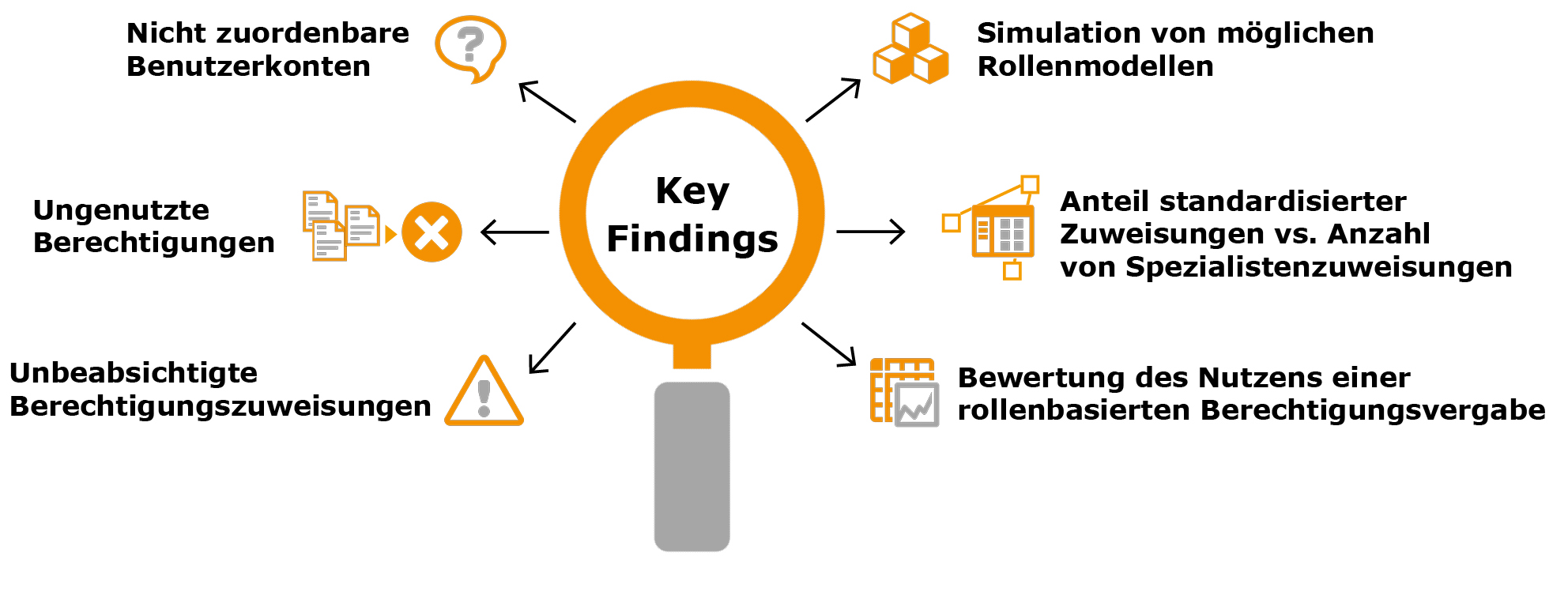

Mögliche Ursachen von Gefahren in Berechtigungslandschaften und Verzögerungen von Prozessen:

- Riskante Mitarbeiter durch irrtümlich vergebene Berechtigungszuweisungen

- Nicht zuordenbare Benutzerkonten

- Benötigte Berechtigungen, deren Zuweisung vergessen wurde

- Unstrukturierte Rollenmodelle, die zu Mehrfachzuweisungen führen oder einen niedrigen Standardisierungsgrad aufweisen

Die Lösung? Die Durchführung einer Health Check Analyse zur Erkennung des IST-Zustands der Berechtigungslandschaft:

- Aufdeckung von potenziellen Risiken

- Simulation möglicher Rollenmodelle

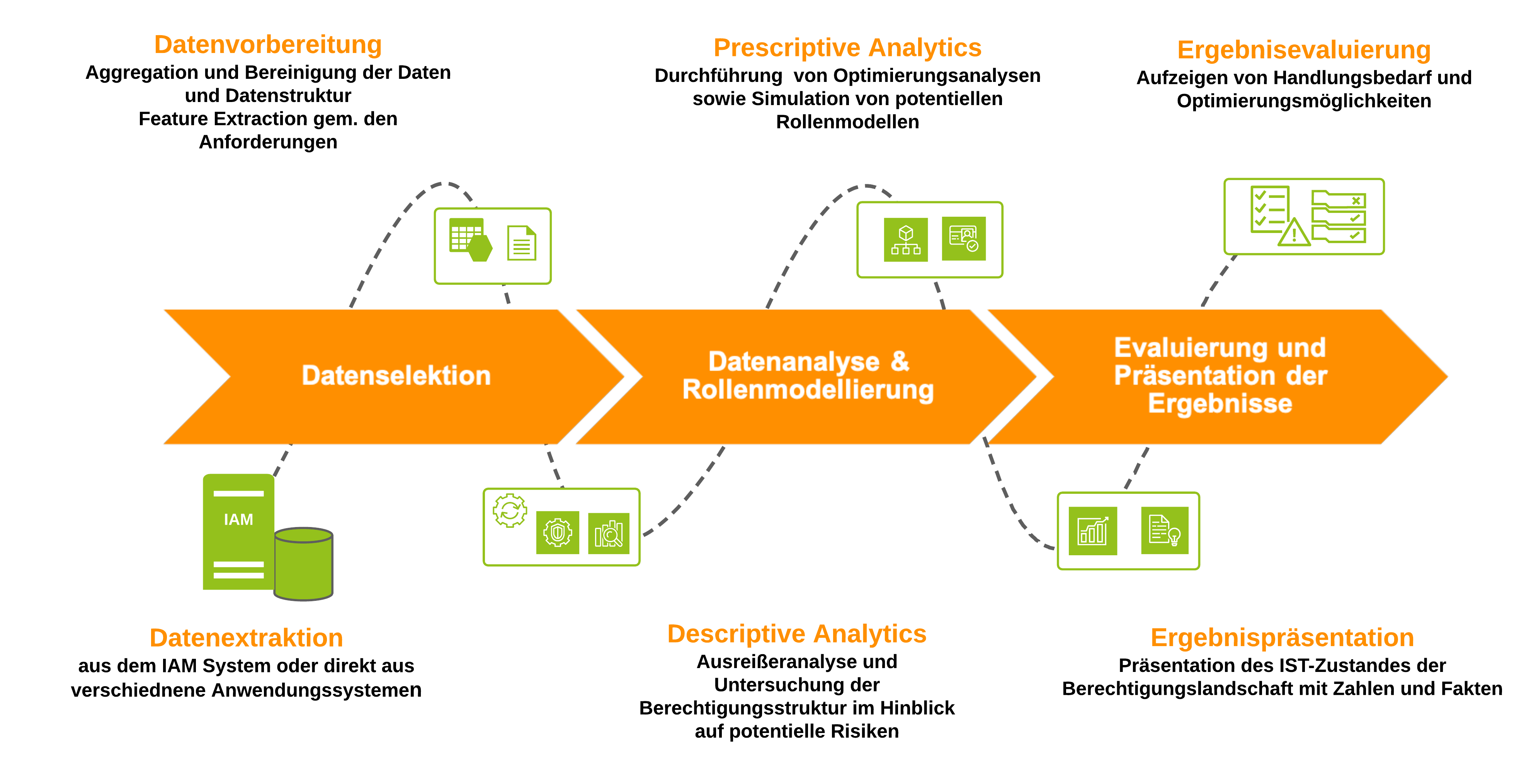

Die drei Phasen der Health Check Analyse:

- Datenextraktion & Datenimport

- Datenanalyse

- Ergebnispräsentation

In der ersten Phase werden die benötigten Daten aus den Anwendungssystemen gesammelt, entweder direkt aus ihnen oder über ein IAM Tool. Die extrahierten Daten werden anschließend bereinigt und vorbereitet, damit ihre Korrektheit und Konformität vor dem Import sichergestellt wird.

Während der Datenanalysephase finden zwei aufeinanderfolgende Analyseprozesse statt, die deskriptive und die präskriptive Analyse. Die deskriptive Analyse entspricht einer umfassenden Ausreißeranalyse und untersucht Ihre Berechtigungslandschaft im Hinblick auf potenzielle Risiken. Im nächsten Schritt werden im Rahmen der präskriptiven Analyse mögliche Rollenmodelle simuliert und der Nutzen einer rollenbasierten Berechtigungsvergabe bewertet. Bei bereits vorhandenen Rollen im System, werden weitere Optimierungsanalysen an diesen durchgeführt.

In der letzten Phase werden wir Ihnen die Ergebnisse aus der Health Check Analyse sowie den aktuellen Status-Quo Ihrer Berechtigungslandschaft präsentieren. Darüber hinaus werden wir Ihnen die Bereiche aufzeigen, bei welchen Handlungsbedarf besteht oder bei welchen umfassendere Optimierungsanalysen vorgenommen werden müssen.