Echtzeitanalysen von Sicherheitsrelevanten Vorfällen mit SIEM

Security Information and Event Management (SIEM) Lösungen unterstützen Unternehmen bei der Erkennung von Bedrohungen, der Compliance regulatorischer Vorgaben und ganz allgemein dem Incident Management in der IT-Security.

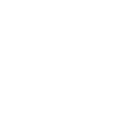

Aufbau eines SIEM

SIEM-Lösungen sammeln und analysieren in erster Linie Daten unterschiedlicher Security Events, Daten sonstiger IT-Events sowie Informationen für die weitere Kontextbezogene Auswertung. Dafür bieten sie die Sammlung und Speicherung von Event- und Logdaten, deren Normierung, Korrelation und Analyse sowie Log Management. Was bei den klassischen SIEM-Lösungen meist zu kurz kommt sind erweiterte Analysen mit möglichst weitgehender Automatisierung, unterstützt durch Methoden aus dem Bereich Artificial Intelligence (AI/KI) meistens mittels Machine Learning. Genau dabei ergeben sich höchst spannende Anwendungsfälle für Access Analytics. Dies reicht von der Erkennung von Bedrohungsszenarien in IAM- oder PAM-Systemen, der Mitigierung von Angriffen durch das IAM bis hin zur Automatisierung von IAM-Prozessen.

Die vorherige Grafik gibt einen Einblick in die Systemkomponenten eines SIEM. Im unteren Teil der Grafik sind alle externen Eventquellen dargestellt. Dies umfasst die Daten/Events aller angeschlossenen Systeme. Das SIEM System speichert und normiert zunächst alle ihm zur Verfügung stehenden Daten und erstellt ggf. eine Timeline. Dadurch können die Daten auch für forensische Analysen genutzt werden. Die externen Event Quellen (teilweise werden diese passiv empfangen, teilweise sammeln Agenten die Akten aktiv ein) werden von den Datensammlern analysiert, klassifiziert und auf geschäftliche Relevanz (Data-Enrichment) geprüft. Diese Schritte sind wichtig, um die Daten in einen firmenspezifischen Kontext zu setzen (Netzwerkbereiche, Abteilungen usw.).

Im oberen Bereich der Grafik sind die einzelnen Systemkomponenten eines SIEMs aufgeführt. All diese Komponenten kommunizieren bidirektional mit dem Message Bus wodurch das Prinzip des „near Realtime“, also eine Verfügbarkeit aller Events & Alarme fast in Echtzeit für alle Komponenten des SIEM-System realisiert wird.

- Bei der „Korrelation“ handelt es sich um ein fest vorgegebenes Regelwerk, mit dem das System arbeitet, um Alarme zu erzeugen oder Mitarbeiter per Mail zu informieren. Dieses Regelwerk bildet die Use Cases ab, die für eine Firma relevant sind (aus regulatorischen Vorgaben oder Best Practice)

- Die „UEBA Komponente“ beinhaltet Machine Learning Modelle. Diese Modelle erlernen Vorgänge, erzeugen Peergroups und detektieren, wenn Abweichungen vom „normalen Verhalten“ vorliegen. Liegt eine solche Abweichungen vor erzeugt dies einen Alarm. Ein solcher Alarm wird genauso behandelt, wie ein Alarm aus einer Korrelation.

- Ein SIEM benötigt ein „Ticketsystem“ oder die Anbindung an das firmeneigene Ticketsystem um Incidents geregelt abarbeiten zu können. Dieses kann im SIEM existieren oder ein bestehendes Ticketsystem angebunden werden.

- Im „Datenspeicher“ werden alle Events und Alarme zentral abgelegt. Es gibt SIEM Systeme, die über mehrere Datenspeicher verfügen, die zum Teil hierarchisch strukturiert sind. Über den Message-Bus greift das GUI Interface, die Reports und andere Komponenten auf den Datenspeicher zu, um z.B. Suchen nach aktuellen Events oder Reports zu ermöglichen.

- Bei den „Automatisierten Aktionen“ können IAM Systeme oder auch andere Systeme direkt angebunden bzw. angesprochen werden.

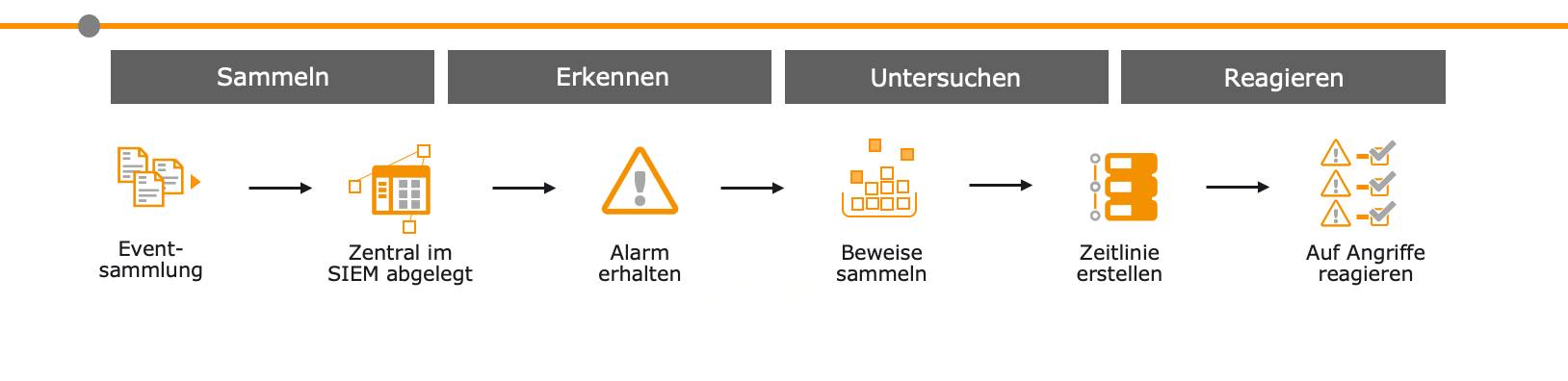

Workflow eines SIEM

Ein SIEM System per se bietet keine Vorteile, ohne qualifizierte Mitarbeiter, die das System überwachen und bei nicht autonomischen Response-Aktionen einschreiten müssen. Dabei spricht man im allgemeine von einem SOC (Security Operation Center).

Der Workflow eines SIEMs besteht aus vier grundlegenden Prozessen:

- Sammeln,

- Erkennen,

- Untersuchen und

- Reagieren.

Im System gehen eine Reihe von Events ein. Diese werden gesammelt, normiert und zentral im SIEM angelegt. Dieses prüft alle Events und löst bei definierten Events oder Event-Kombinationen Alarme aus, die an einen zuständigen Mitarbeiter gegeben werden, damit dieser sie untersucht. Der Mitarbeiter sammelt, unterstützt vom System, Beweise und erstellt eine Timeline, in der alle Aktionen dargestellt sind. Dieser Prozess wird ist in manchen SIEM-Tools automatisiert. Auf Basis der erstellten Timeline kann beurteilt werden, ob es sich um einen Angriff oder ein normales/erlaubtes Verhalten handelt. Danach kann auf Angriffe manuell oder automatisch reagiert werden.